Artículo

Cómo entender y actuar la inteligencia de Mandiant en las operaciones de información

DANIEL KAPELLMANN ZAFRA, RYAN SERABIAN, SAM RIDDELL, NATHAN BRUBAKER

24 DE OCTUBRE DE 20227 MINUTOS DE LECTURA

Los defensores posicionados en una amplia gama de roles e industrias se dedican a identificar y exponer diferentes tipos de actividad de influencia maliciosa en línea. Los investigadores de seguridad cibernética, las entidades gubernamentales, los académicos, los departamentos de confianza y seguridad dentro de las organizaciones, los medios de comunicación y las entidades comerciales tienen roles únicos en función de sus respectivos perfiles de amenazas y áreas de cobertura. Esta publicación de blog presenta el enfoque de Mandiant para las operaciones de información (IO) y explica cómo las organizaciones pueden beneficiarse del acceso a nuestra inteligencia de amenazas.

Mandiant rastrea una variedad de actividades en todo el espectro de influencia en línea para generar inteligencia que contribuya a la exposición y mitigación de amenazas que resultan de IO. El enfoque de Mandiant relacionado con la influencia maliciosa en línea es identificar, analizar y exponer los esfuerzos políticamente motivados para manipular los entornos de información objetivo utilizando tácticas engañosas. A veces, esto incluye la investigación de actividades motivadas financieramente que pueden tener un impacto político o comercial.

Durante años, hemos identificado e informado sobre campañas de IO que consideramos que operan en apoyo o en nombre de actores estatales y no estatales, incluidas, entre otras, campañas bielorrusas, rusas, chinas e iraníes. A través de la identificación y exposición de estas campañas, ayudamos a las organizaciones y los gobiernos a mitigar los posibles impactos negativos de la actividad de amenazas de IO.

Nota : Consulte el Apéndice para conocer las definiciones clave utilizadas en esta publicación de blog.

Inteligencia de amenazas de IO para anticipar riesgos cibernéticos y físicos

IO representa una amenaza para la seguridad de las naciones, organizaciones e individuos. Esta actividad permite a los actores manipular de forma encubierta al público objetivo para influir en las decisiones del mundo real. La inteligencia de amenazas de IO puede ayudar a las instituciones públicas y privadas a recopilar el contexto en torno a los riesgos cibernéticos y físicos. IO se puede utilizar para respaldar una variedad de objetivos maliciosos, por ejemplo:

Dañar la reputación de entidades privadas y gubernamentales

Alentar el daño a organizaciones, individuos y grupos marginados.

Influir en las elecciones democráticas y exacerbar el malestar político

Dinámicas sociales desestabilizadoras en regiones en conflicto

La figura 1 describe algunos de los principales casos de uso de la inteligencia de amenazas de IO.

Figura 1: Ejemplos de casos de uso de inteligencia de amenazas de IO para organizaciones comerciales, instituciones gubernamentales y proveedores de servicios o plataformas

Los defensores de IO deben adaptarse a la actividad de amenazas en constante evolución

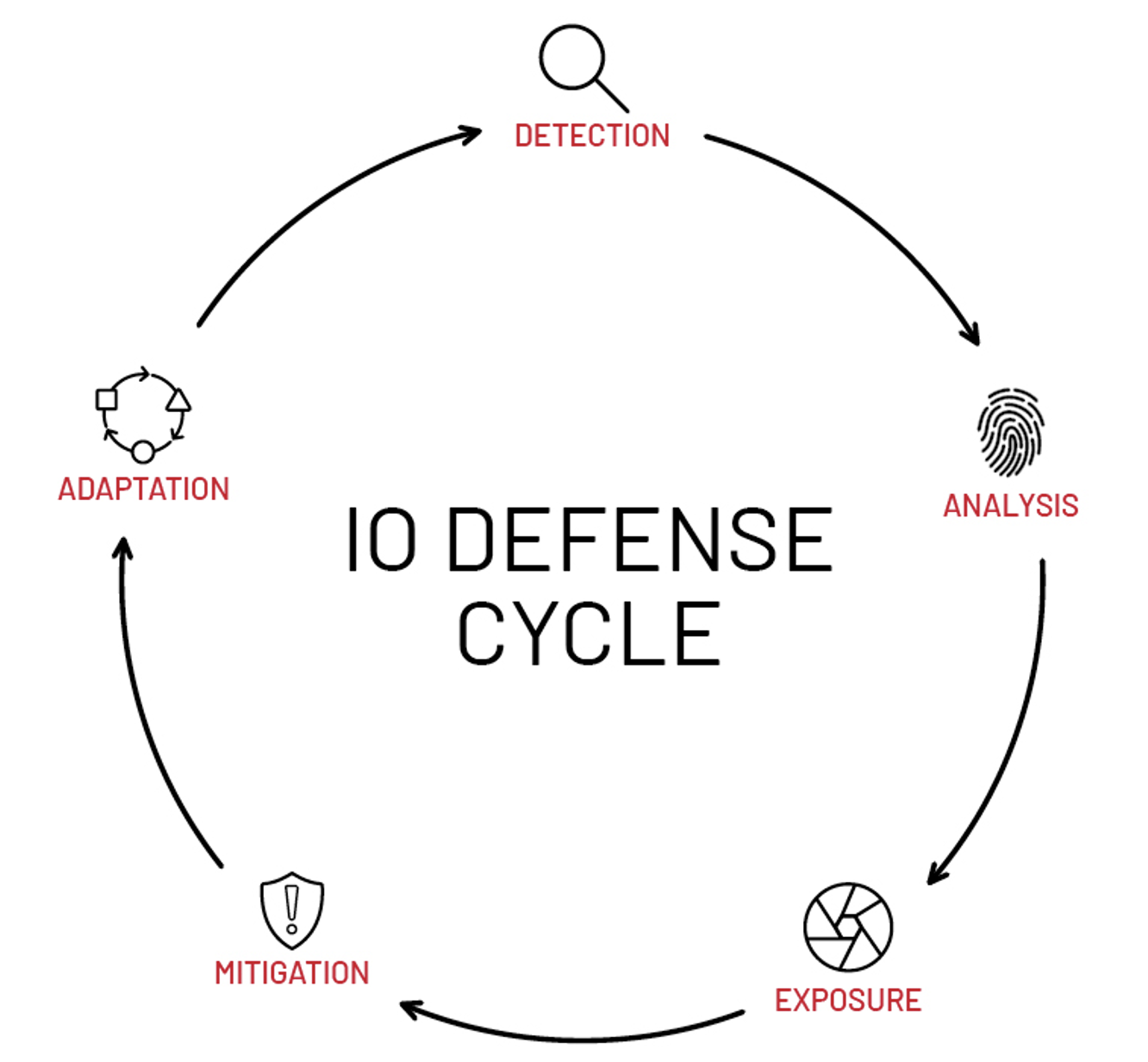

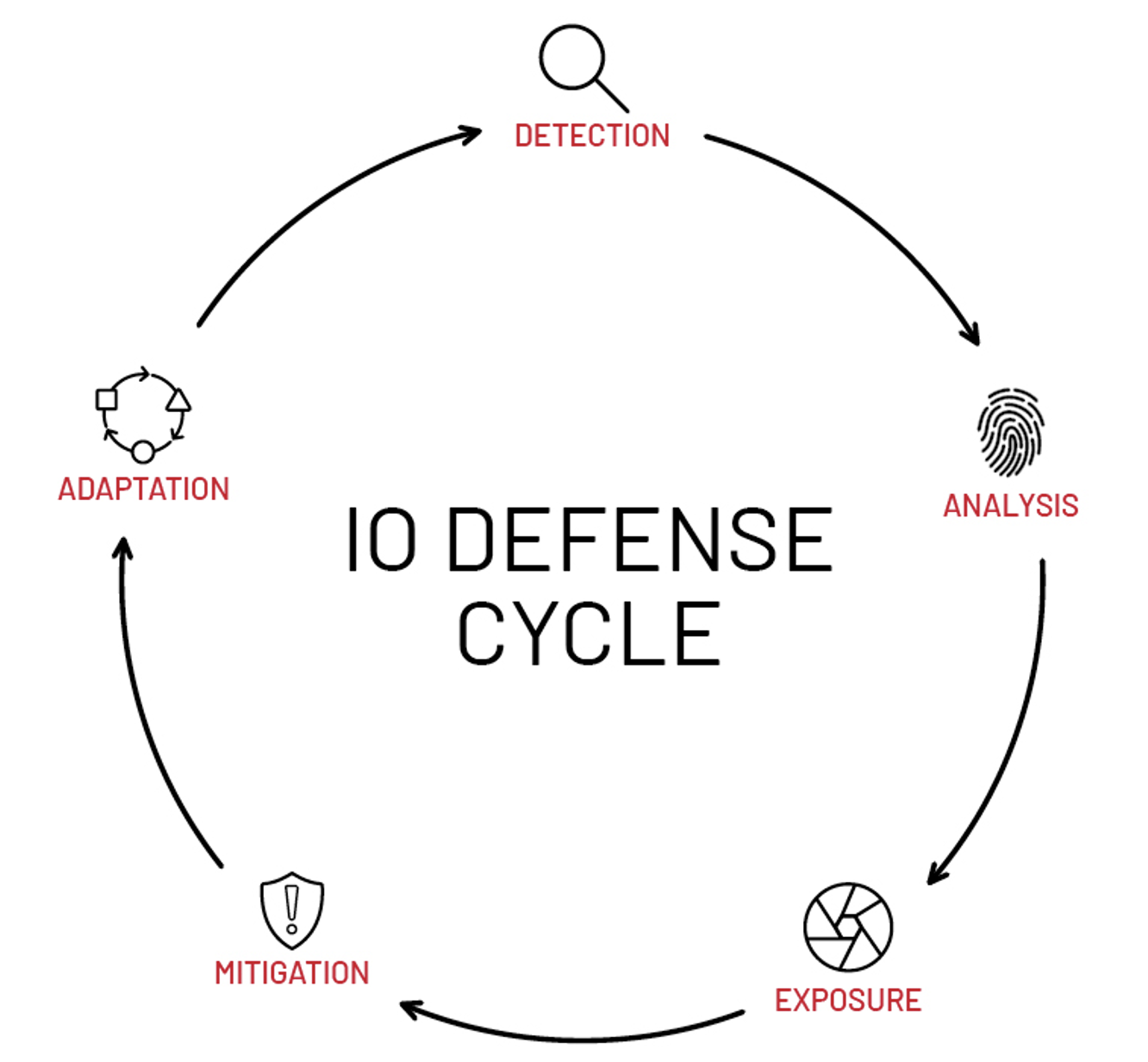

Diferentes partes interesadas están involucradas en el dominio de defensa de IO. Los gobiernos y los proveedores de servicios intentan proteger los entornos de información limitando la difusión de desinformación concertada. Cuando IO encuentra su camino a través de las líneas iniciales de defensa, las organizaciones públicas y privadas también emplean sus propios mecanismos de defensa. La detección y respuesta de defensores y actores constituye un ciclo de actividad en el que los actores adaptan constantemente sus tácticas, técnicas y procedimientos (TTP) para eludir las protecciones de primera línea, mientras que los defensores deben adaptar sus estrategias para mitigar los impactos de esa actividad (Figura 2).

Mandiant detecta, analiza y expone la actividad de amenazas de IO para proporcionar a las organizaciones un contexto para mitigar su impacto y mantenerse al tanto del panorama de amenazas en evolución. Siempre que sea factible, Mandiant también atribuye la actividad de amenazas a actores específicos cuando es posible, brindando información sobre sus motivaciones subyacentes y rastreando flujos de información maliciosa en función de comportamientos y TTP conocidos. Figura 2: Etapas en el ciclo de defensa de IO

Figura 2: Etapas en el ciclo de defensa de IO

Figura 2: Etapas en el ciclo de defensa de IO

Figura 2: Etapas en el ciclo de defensa de IOLas operaciones de información alineadas con el gobierno se llevan a cabo en un espectro de afiliación estatal

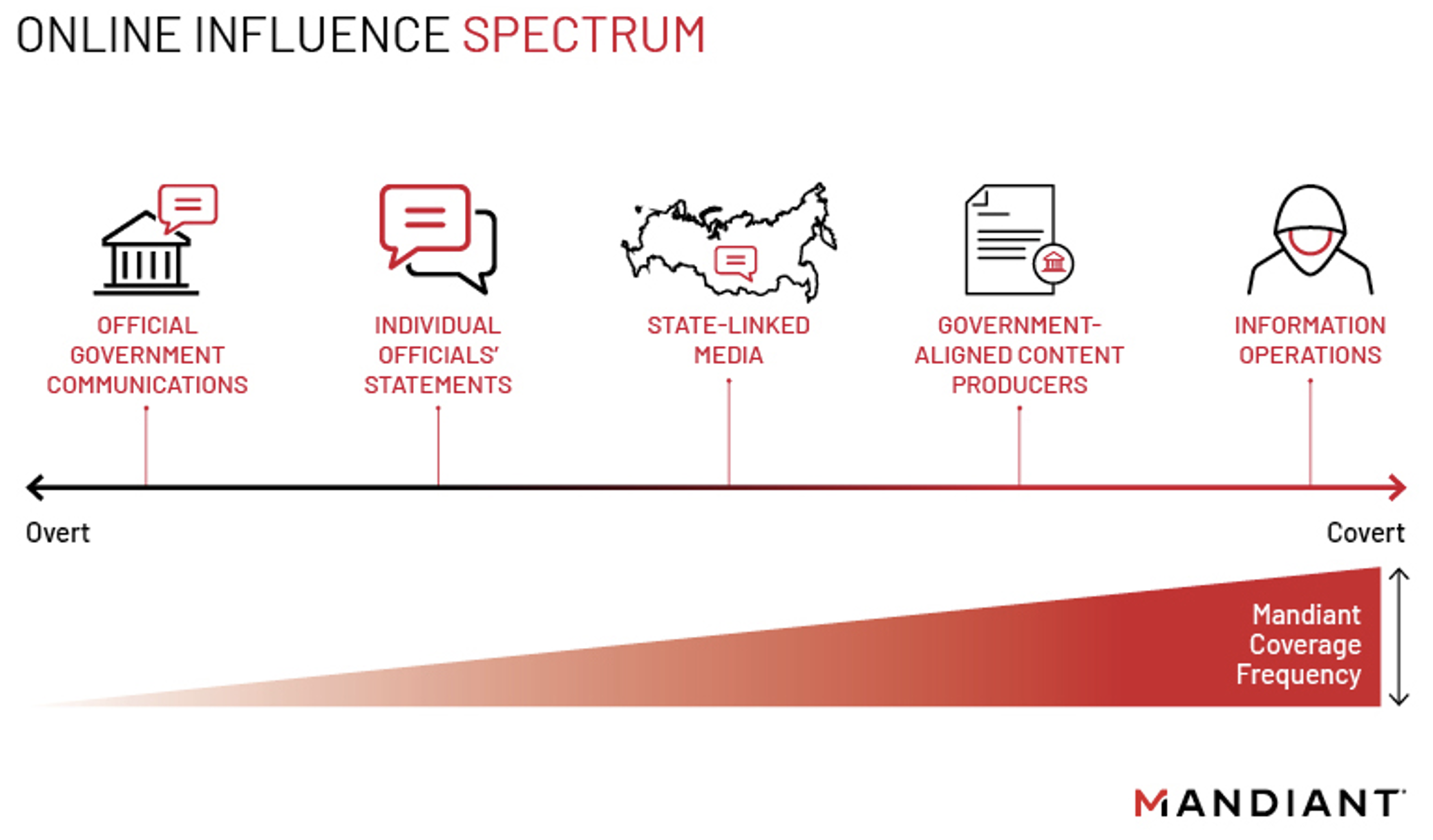

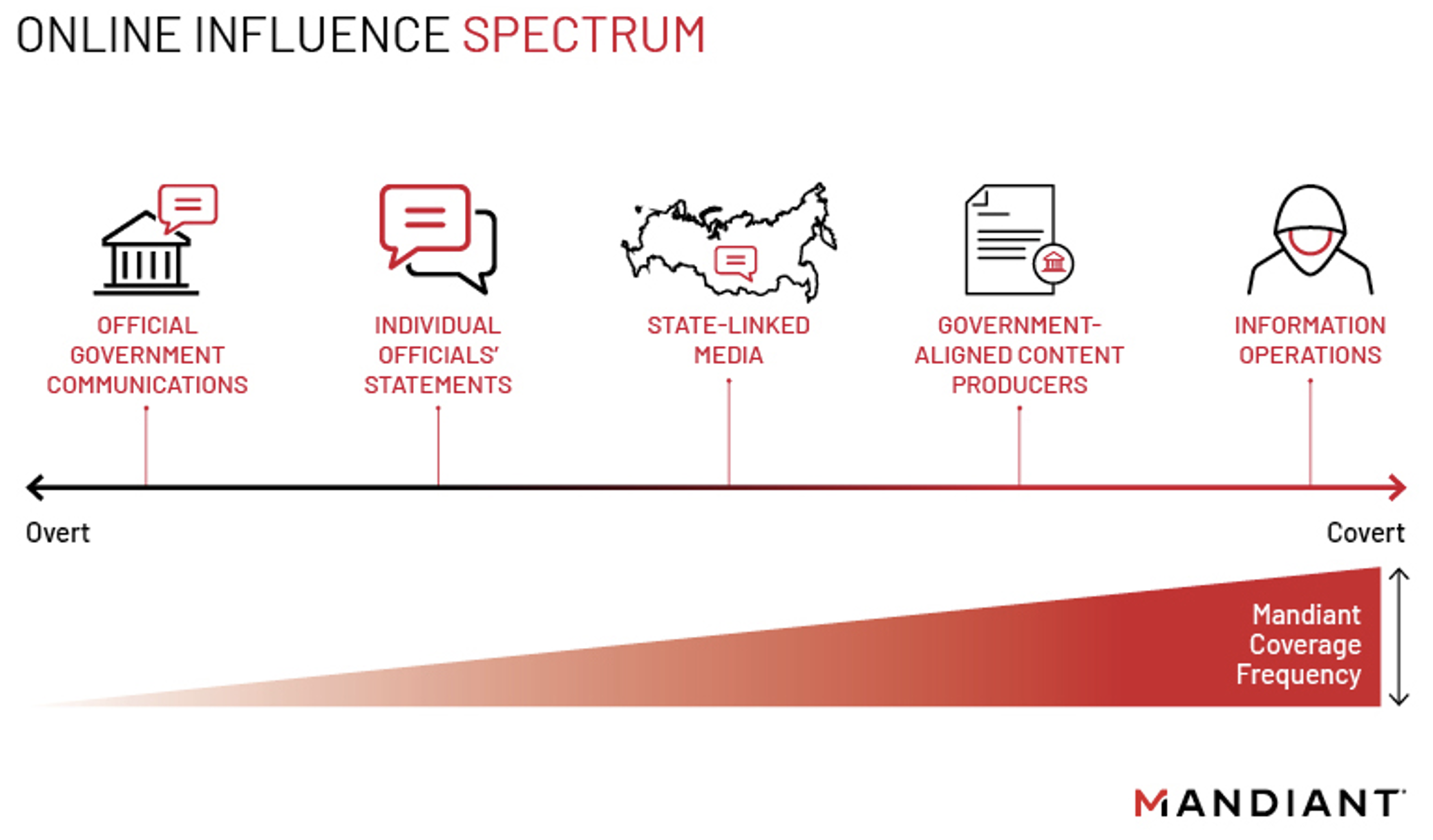

Los entornos de información en línea pueden ser objeto de un espectro de actividad de influencia alineada con el estado. La actividad dentro del espectro abarca desde comunicaciones abiertas a través de canales oficiales y públicos hasta actividades encubiertas que aprovechan tácticas y activos engañosos para ofuscar los vínculos con el patrocinador original. Los actores de IO pueden buscar amplificar el impacto de sus mensajes operando en paralelo en diferentes secciones del espectro de influencia en línea (Figura 3).

Mandiant se enfoca en descubrir IO donde los actores usan métodos encubiertos para difundir o promover contenido que contiene narrativas deseadas. Aunque los actores a menudo usan técnicas de desinformación para influir en sus audiencias objetivo, algunas de las operaciones más efectivas también involucran la difusión estratégica de información verdadera o parcialmente verdadera.

Mandiant no cubre los casos de información errónea, en los que se publica o amplifica información falsa a través de canales abiertos sin la intención de engañar a la audiencia. Figura 3: Una muestra de actividad colocada en el espectro de influencia en líneaComunicaciones gubernamentales oficiales: comunicados de prensa, acusaciones y publicaciones de cuentas pertenecientes a entidades gubernamentales oficiales, como oficinas gubernamentales o ministerios. Este mensaje público puede incluir tanto información fáctica como desinformación destinada a influir en la opinión pública.

Figura 3: Una muestra de actividad colocada en el espectro de influencia en líneaComunicaciones gubernamentales oficiales: comunicados de prensa, acusaciones y publicaciones de cuentas pertenecientes a entidades gubernamentales oficiales, como oficinas gubernamentales o ministerios. Este mensaje público puede incluir tanto información fáctica como desinformación destinada a influir en la opinión pública.

Figura 3: Una muestra de actividad colocada en el espectro de influencia en líneaComunicaciones gubernamentales oficiales: comunicados de prensa, acusaciones y publicaciones de cuentas pertenecientes a entidades gubernamentales oficiales, como oficinas gubernamentales o ministerios. Este mensaje público puede incluir tanto información fáctica como desinformación destinada a influir en la opinión pública.

Figura 3: Una muestra de actividad colocada en el espectro de influencia en líneaComunicaciones gubernamentales oficiales: comunicados de prensa, acusaciones y publicaciones de cuentas pertenecientes a entidades gubernamentales oficiales, como oficinas gubernamentales o ministerios. Este mensaje público puede incluir tanto información fáctica como desinformación destinada a influir en la opinión pública.Declaraciones de funcionarios individuales: Publicaciones o declaraciones realizadas por personas empleadas activamente o directamente afiliadas a un gobierno. Estas declaraciones pueden variar desde políticas y posiciones oficiales hasta declaraciones deshonestas.

Medios vinculados al estado: Medios que están directa o indirectamente controlados o financiados por un gobierno (p. ej., artículos publicados en las páginas web de los medios estatales, programas de televisión y publicaciones en las redes sociales por parte de los medios o sus empleados).

Productores de contenido alineados con el gobierno: Individuos o entidades cuyos motivos u objetivos se alinean con los de un gobierno. Tales entidades pueden tener grados variados o desconocidos de afiliación con el gobierno.

Operaciones de información: Esfuerzos políticamente motivados para manipular entornos de información de destino utilizando tácticas engañosas, como a través de activos en línea coordinados y no auténticos.

Clasificación de la actividad de IO

Mandiant clasifica y determina si la actividad de IO cae dentro del alcance de la cobertura teniendo en cuenta la motivación, la escala, la veracidad subyacente de los contenidos compartidos, la afiliación con actores estatales, el impacto potencial y el uso de tácticas engañosas, incluido el comportamiento inauténtico coordinado (CIB) . Usamos un lenguaje preciso para rastrear la actividad de IO que observamos, como se muestra en la Figura 4. Figura 4: Cómo clasifica Mandiant las redes, las operaciones y las campañasCuando evaluamos que múltiples activos estén operando en coordinación, nos referimos al grupo de activos como una red .

Figura 4: Cómo clasifica Mandiant las redes, las operaciones y las campañasCuando evaluamos que múltiples activos estén operando en coordinación, nos referimos al grupo de activos como una red .

Figura 4: Cómo clasifica Mandiant las redes, las operaciones y las campañasCuando evaluamos que múltiples activos estén operando en coordinación, nos referimos al grupo de activos como una red .

Figura 4: Cómo clasifica Mandiant las redes, las operaciones y las campañasCuando evaluamos que múltiples activos estén operando en coordinación, nos referimos al grupo de activos como una red .Nos referimos a instancias únicas de actividad de amenazas de IO como operaciones , por ejemplo, una red de cuentas que promocionan contenido relacionado con un tema específico.

Múltiples operaciones o instancias de actividad de amenaza que evaluamos como vinculadas se designan como campañas .

Cuando tenemos suficiente evidencia para evaluar las entidades o individuos que están realizando campañas (p. ej., Roaming Mayfly, Ghostwriter , DRAGONBRIDGE ), atribuimos esas campañas a entidades conocidas a las que nos referimos como "actores" (p. ej., la Agencia de Investigación de Internet de Rusia). En algunos casos, identificamos actividades que pueden atribuirse a entidades del sector privado, como empresas de marketing.

A veces, los actores de amenazas cibernéticas conocidos rastreados en busca de actividad en otros dominios, como el crimen cibernético o el espionaje, se superponen con la actividad de IO observada. Algunos ejemplos de tales superposiciones incluyen actores que utilizan operaciones de pirateo y filtración o sitios web y cuentas comprometidos para difundir contenido. Por ejemplo, hemos evaluado que el actor UNC1151, un grupo de intrusión que hemos vinculado con el gobierno de Bielorrusia , brinda apoyo técnico a la campaña de influencia de Ghostwriter .

Técnicas mixtas para descubrir la actividad de amenazas de IO

Los actores de amenazas que realizan IO utilizan una variedad de estrategias humanas y tecnológicas para evitar ser detectados y expuestos por los defensores. Estas estrategias pueden incluir el uso de imágenes falsas profundas generadas por inteligencia artificial (IA) , la manipulación de contenidos audiovisuales, el desarrollo de personajes para que se hagan pasar por individuos reales y el aprovechamiento de redes de sitios web no auténticos para promover narrativas estratégicas.

Dada la enorme cantidad de contenido que fluye a través de los mismos canales que se utilizan para realizar IO y la constante evolución de TTP de los actores de amenazas, los defensores deben explorar constantemente diferentes técnicas y aprovechar tanto la experiencia en la materia como las capacidades técnicas para filtrar y descubrir actividades maliciosas.

Comuníquese con Mandiant para obtener más información sobre cómo la inteligencia de amenazas de IO puede ayudar a su organización.

Apéndice: Glosario

CIB (Comportamiento coordinado, inauténtico) : Grupos de activos en línea que trabajan juntos para engañar a otros sobre quiénes son y qué están haciendo (modificado de la definición de CIB de Meta).

Deepfake : medios sintéticos, como imágenes o videos, generados mediante el aprendizaje automático, que los actores de IO pueden usar para engañar a las audiencias objetivo.

Desinformación : La siembra o amplificación intencional de información falsa.

Generative Adversarial Network (GAN) : una arquitectura de modelo de aprendizaje profundo que consta de dos submodelos, un generador y un discriminador. El generador aprende a crear muestras sintéticas basadas en un conjunto de datos original con el objetivo de desarrollar imágenes que sean lo suficientemente realistas como para que el discriminador no pueda distinguir lo real de lo sintético.

Hack and Leak : intrusión y posterior publicación de datos extraídos con la intención de influir.

Imitador : Un intento de hacerse pasar por otro individuo o entidad.

Cuenta inauténtica : Término general para una cuenta que presenta su identidad de manera deshonesta. Puede ser operado por humanos o automatizado.

Operaciones de información (la táctica) : el uso de activos en línea no auténticos y coordinados y/o tácticas engañosas para influir en las audiencias objetivo.

Operación de información (la actividad) : una instancia específica del uso deliberado de tácticas engañosas por parte de un actor para manipular un entorno de información de destino con respecto a un tema o incidente determinado.

Campaña de Influencia / Campaña de Operaciones de Información : Múltiples operaciones de información evaluadas para formar parte de un esfuerzo mayor; estos se ejecutan típicamente durante un período prolongado.

Activos de IO: recursos en línea controlados por actores que incluyen, por ejemplo, cuentas sociales, dominios o direcciones de correo electrónico que se utilizan para respaldar la actividad de IO.

Desinformación : Difusión involuntaria de información falsa.

Red : un grupo de activos individuales que evaluamos para estar actuando de manera coordinada y no auténtica.

Actividad de influencia en línea : Esfuerzos intencionales para manipular los entornos de información de destino en línea en interés de un actor de amenazas o un patrocinador estatal. Puede usar una variedad de tácticas, incluidas las mencionadas en IO, mensajes públicos a través de diplomáticos o medios estatales, y censura de contenido a nivel nacional por parte de regímenes autoritarios.

Propaganda : La difusión de información unilateral en un esfuerzo por influir en la información pública. Por lo general, proviene de estados-nación o partidos. Connotación deshonesta.

Mensajería pública : Esfuerzos de los gobiernos para comunicarse con públicos extranjeros. Por lo general, implica mensajes contrarios a los mensajes del adversario percibidos e intentos de difundir información verdadera.